במאמר הבא נעסוק בתוכנה הזדונית נוזקת "Parrot TDS" אשר מאיימת על מיליוני משתמשים ברחבי העולם.

נלמד כיצד הנוזקה פועלת, וכיצד ניתן לגלות האם מחשב או אתר נדבקו.

מהי רוגלת Parrot TDS ?

Parrot TDS זוהי נוזקה אשר התגלתה לראשונה באוקטובר 2021.

הנוזקה פועלת ע"י הדבקת שרתי אחסון אתרים באמצעות החדרת קוד "JavaScript" זדוני לקוד הקיים בשרת האחסון.

לאחר ההדבקה, הנוזקה אוספת מידע אודות פרופיל הקורבנות (כגון מדינה, שפה וכו'), ולאחר מכן מגישה סקריפט אשר

מפנה את הדפדפן של הקורבן אל אתר צד ג' עם קמפיין זדוני לצורך הורדת התוכנה הזדונית והדבקת מחשב הקורבן.

הקמפיינים בדרך כלל יהיו בהתאם לנתוני המשתמש – גם שפת האתר תהיה מותאמת אישית, ולעיתים אף תוכן הקמפיין.

אומנם ישנן נוזקות רבות הפועלות בשיטה זו, אך Parrot היא נוזקה בעלת היקף הדבקה אדיר ויכולת התאמה אישית ברמה גבוה.

התוקפים שמאחורי הרוגלה גם חיזקו את האפשרות שלה להתחמק מזיהוי וניתוח על ידי חוקרי אבטחה,

כולל יישום טכניקה המשתמשת במספר שורות של קוד JavaScript מוזרק בשורת קוד אחת, דבר שקשה יותר לזהות.

כיצד הנוזקה פועלת ?

כפי שתואר בבלוג האבטחה "malware-traffic-analysis", הרוגלה תוקפת אתרים לגיטמיים אשר פועלים ע"י קוד "JavaScript".

לרוב, מדובר באתרים המשתמשים במערכת וורדפרס או ג'ומלה.

לאחר הדבקת האתר, הרוגלה מתחילה להפנות משתמשים (redirect) לאתרי צד ג' המציגים קמפיינים שונים אשר מטרתם היא

שכנוע הקורבן בהורדת קובץ אל המחשב.

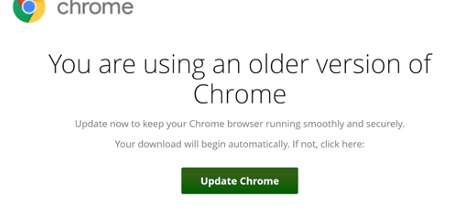

אחד הקמפיינים אשר מופיע ברוב הפעמים הוא "דרישה פיקטיבית" לעדכון הדפדפן של הקורבן.

הקורבן יועבר אל אתר צד ג' אשר "מודיע" כי חסר עדכון חשוב עבור הדפדפן, ומציע הורדה ישירה שלו.

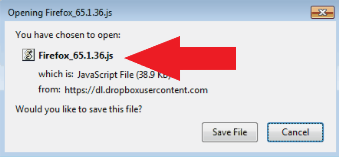

כאשר הקורבן ילחץ על כפתור ההורדה, הדפדפן יתחיל בהורדת קובץ ZIP אשר מכיל קובץ "JavaScript" זדוני.

במידה והקורבן יפעיל את הקובץ JavaScript, התוכנה הזדונית תתחיל בהדבקה של המחשב.

לעיתים, הקובץ "JavaScript" הזדוני יחל בהורדה ישירה ולא תמיד יהיה "דחוס" בתוך קובץ Zip.

לאחר שהקובץ החל בהדבקת המחשב, הרוגלה תחל לבצע סריקה של המחשב האישי של הקורבן.

סריקה זו מבוצעת ע"י מספר קודי JavaScript הנשלחים על ידי שרת "FakeUpdate C2".

הסריקה אוספת את הנתונים הבאים ממחשב הקורבן :

- שם המחשב.

- שם המשתמש.

- יצרן ושם המודל.

- גרסת BIOS.

- מוצרי אנטי-וירוס המותקנים במחשב.

- כתובת MAC.

- ועוד…

לאחר איסוף המידע, נוצר סקריפט "PowerShell" ע"י קוד JavaScript זדוני, הנשמר בתקיה זמנית (Temp).

התוכן של הסקריפט הזה הוא בדרך כלל פקודת whoami /all פשוטה. התוצאה נשלחת חזרה לשרת C2.

בשלב השני, מתחילה הורדה של קבצים זדוניים אל מחשב הקורבן, קבצים אלו נשמרים בתקיית "AppDataRoaming".

קבצים אלו מאפשרים ליוצרי התוכנה הזדונית לקבל גישה קלה למחשבים שנפרצו.

הקובץ הזדוני (RAT) מופיע בשם ctfmon.exe (מחקה את השם של התוכנה הלגיטימית).

הוא מופעל אוטומטית עם הדלקת המחשב ועליית מערכת ההפעלה.

האם המחשב שלי נדבק ברוגלה ?

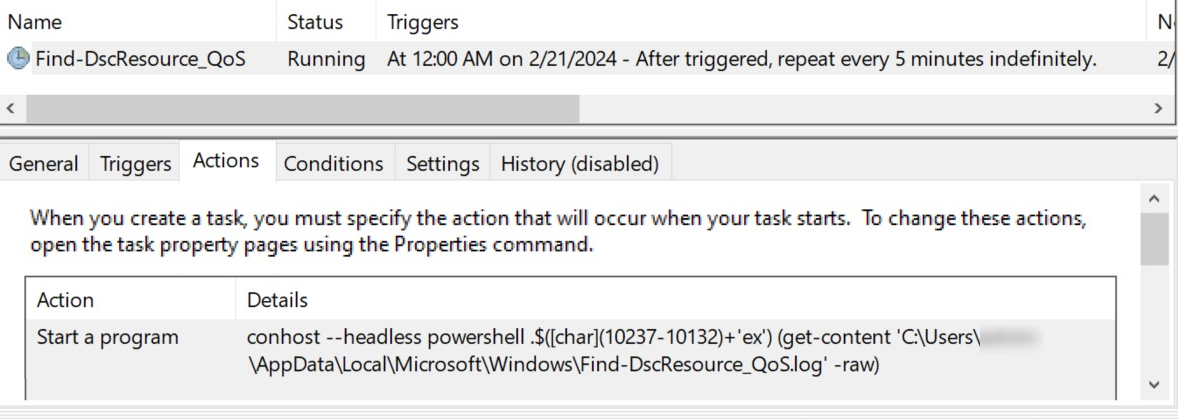

מאחר והרוגלה יוצרת "משימה מתוזמנת" במערכת ההפעלה, ניתן לבדוק דרך ממשק "Tast Scheduler" האם היא קיימת.

יש להיכנס לניתוב הבא – ניהול מחשב > כלי מערכת > Tast Scheduler.

בחלון Tast Scheduler, יש לעבור ללשונית "Actions".

הפקודה תופיע תחת השם "Find-DscResource_QoS".

ההמלצה הטובה ביותר לבדיקת המחשב היא שימוש בתוכנת אנטי וירוס, לדוגמא – malwarebytes.

האם האתר שלי נדבק ברוגלה ?

כאמור, אחד התסמינים המופיעים באתר "נגוע" הוא העברת הגולשים (Redirect) באופן רנדומלי לאתרי צד ג'.

מנהלי אתרים יכולים לבדוק האם האתר שלהם נדבק ברוגלה ע"י חיפוש קבצים השייכים לרוגלה בשרת האחסון.

מילות המפתח המשוכיות ל Parrot TDS הן :

-

- ndsw.

- ndsj.

- ndsx.

בנוסף, יש לבצע ביקורת אחר קבצי php "חשודים" אשר נוספו לשרת האחסון.

ניתן להיעזר בשירות החינמי של האתר "VirusTotal" לסריקת כתובות URL.

כתיבת תגובה